Les Risques d'Hameçonnage

Imaginez. Vous êtes tranquillement installé, vous consultez vos mails. Un message attire votre attention : il semble venir de votre banque. Le logo est là, le ton est professionnel, et on vous demande de "vérifier une activité suspecte". Vous cliquez. Vous entrez vos identifiants. Rien ne se passe. Vous vous dites que c’était peut-être un bug. Mais en coulisses, quelqu’un vient de récupérer votre mot de passe. Et si ce mot de passe… était le même que celui de votre boîte mail ? De vos réseaux sociaux ? De votre compte Amazon ? L’attaquant n’a plus qu’à tester ce mot de passe partout. Et ça marche. Il entre dans votre boîte mail. Il change le mot de passe. Il prend le contrôle. Il peut maintenant envoyer des mails à vos collègues, à vos amis, à vos clients. Des mails d’hameçonnage, comme celui qui vous a piégé. Mais cette fois, c’est vous qui êtes l’expéditeur. En quelques minutes, votre identité est usurpée. Vos données sont compromises. Et vous ne savez même pas encore que vous avez été piraté.

🪝 Qu'est-ce que l'hameçonnage ?

L'hameçonnage (ou phishing) est une technique de cyberattaque reposant sur l'ingénierie sociale. Elle vise à tromper les victimes pour leur soutirer des informations sensibles (identifiants, mots de passe, données bancaires), ou les inciter à installer des logiciels malveillants.

Indices courants d’un message de phishing

Heureusement, il existe plusieurs signes qui permettent de repérer ces tentatives. Voici les principaux indicateurs à surveiller :

- Lien suspect ou raccourci

- Les liens peuvent sembler normaux mais redirigent vers des sites frauduleux. Passez votre souris dessus (sans cliquer) pour voir l’URL réelle. Si elle est étrange ou ne correspond pas au site officiel, méfiez-vous (ex:

miscrosoft.fr` au lieu demicrosoft.fr.

- Les liens peuvent sembler normaux mais redirigent vers des sites frauduleux. Passez votre souris dessus (sans cliquer) pour voir l’URL réelle. Si elle est étrange ou ne correspond pas au site officiel, méfiez-vous (ex:

- Adresse e-mail douteuse

- Les expéditeurs utilisent souvent des adresses qui ressemblent à celles d’organisations légitimes, mais avec des fautes ou des domaines inhabituels (ex.

@securite-banque.comau lieu de@banque.fr).

- Les expéditeurs utilisent souvent des adresses qui ressemblent à celles d’organisations légitimes, mais avec des fautes ou des domaines inhabituels (ex.

- Horaires d’envoi inhabituels

- Un message envoyé à 3h du matin par une entreprise ou un collègue peut être suspect, surtout s’il demande une action urgente.

- Forme du site web

- Si vous cliquez par erreur sur un lien, vérifiez l’apparence du site : design approximatif, fautes d’orthographe, etc. En cas de doute, ne jamais entrer d’informations personnelles.

- Demande de ne pas discuter de l’e-mail

- Certains messages incitent à garder le contenu confidentiel ou à ne pas en parler à votre entourage ou à votre service informatique. C’est un signal d’alerte.

- Changement de comportement

- Si un collègue ou un contact habituel vous écrit avec un ton inhabituel, des demandes urgentes ou des fautes de langage, cela peut indiquer que son compte a été compromis.

- Langage trop soutenu ou trop formel

- Les messages générés par des IA utilisées dans le phishing peuvent avoir un ton excessivement poli ou administratif, peu naturel pour une communication interne ou personnelle.

- Fichiers ou pièces jointes inattendus

- Ne jamais ouvrir une pièce jointe non sollicitée, surtout si elle provient d’un expéditeur inconnu ou si elle semble étrange (ex. : fichier ZIP, EXE, ou Word).

- Demande d’action urgente

- Les messages de phishing jouent souvent sur la peur ou l’urgence : "Votre compte sera supprimé", "Action immédiate requise", etc. Prenez le temps de vérifier avant d’agir.

🤔 Comment agir ?

Pour éviter de tomber dans le piège du hameçonnage, il est essentiel d’adopter les bons réflexes dès que vous avez un doute sur un message reçu. Voici les actions recommandées:

- Ne cliquez sur aucun lien et n’ouvrez aucune pièce jointe tant que vous n’avez pas vérifié la légitimité du message.

- Contactez directement la personne ou l’organisation qui semble vous avoir envoyé le message. Si c’est un collègue, appelez-le ou envoyez-lui un message via un autre canal. Si c’est une entreprise ou une administration, passez par leur site officiel ou leur numéro de téléphone public.

- Ne répondez jamais au message suspect, même pour dire que vous avez un doute. Cela peut confirmer à l’attaquant que votre adresse est active.

- Signalez le message à votre service informatique ou via les outils de signalement disponibles dans votre messagerie (ex. : "Signaler comme phishing").

- Supprimez le message une fois que vous avez confirmé qu’il s’agit bien d’une tentative frauduleuse.

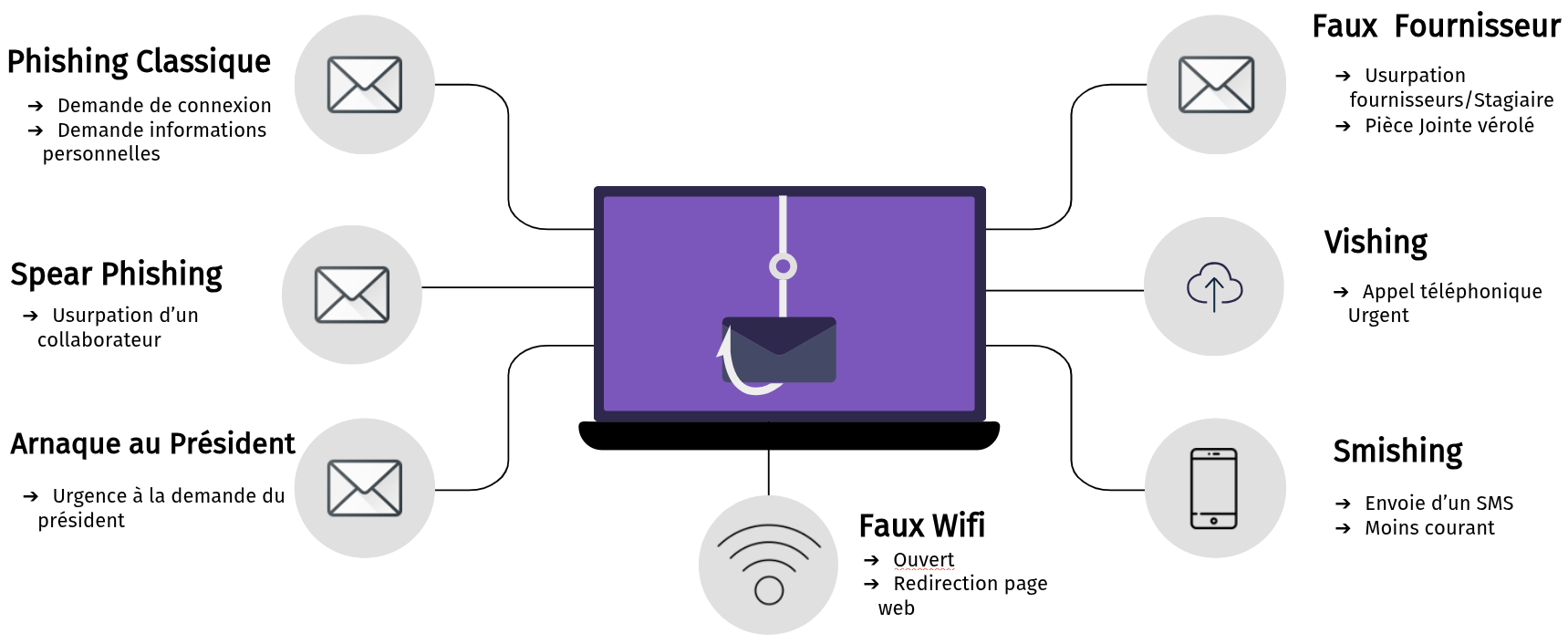

Techniques d'hameçonnage utilisées

Email frauduleux : l’illusion parfaite

Vous ouvrez votre boîte mail. Un message de votre banque vous alerte : "activité suspecte détectée sur votre compte". Le logo est impeccable, le ton est professionnel. Vous cliquez, vous entrez vos identifiants.

Ce que vous ne savez pas, c’est que ce site est une copie parfaite, hébergée par un attaquant. En quelques secondes, il a vos accès bancaires.

Spear phishing : l’attaque sur mesure

Directeur commercial, reçoit un mail de son PDG : "Peux-tu valider ce contrat urgent avec le client X ? Voici le document."

Le nom du client est exact. Le ton est familier. Marc clique sur la pièce jointe.

Ce que Marc ignore, c’est que l’attaquant a étudié son profil LinkedIn, ses échanges sur le site de l’entreprise, et a rédigé un message sur mesure. Le fichier contient un malware. Le réseau est compromis.

Whaling : viser les gros poissons

La DAF d’une PME, reçoit un mail du président du groupe : "Urgence absolue. Transfère 85 000 € sur ce compte pour finaliser l’acquisition."

Le mail est signé, le ton est autoritaire. Claire obéit.

Mais ce n’était pas le président. C’était un whaler, un pirate qui cible les dirigeants pour des fraudes au virement.

Smishing & Vishing : le piège mobile

Un SMS arrive : "Votre colis est en attente. Cliquez ici pour le suivre."

Vous cliquez, entrez vos infos. Puis un appel : "Bonjour, nous sommes le support technique. Votre compte est compromis, nous devons intervenir à distance."

En quelques minutes, vous avez donné vos données… et l’accès à votre appareil.

QR codes malveillants : le piège visuel

Dans le hall d’un immeuble, une affiche annonce une offre de livraison gratuite. Un QR code à scanner.

Vous le scannez, une page s’ouvre, vous entrez vos coordonnées.

Ce QR code mène à un site frauduleux. L’attaquant vient de récupérer vos infos… sans même vous envoyer un mail.

Pièces jointes infectées : le cheval de Troie

Vous recevez un mail de votre fournisseur : "Voici la facture du mois."

La pièce jointe est un PDF. Vous l’ouvrez. Rien ne s’affiche.

Mais en arrière-plan, un script s’exécute. Un cheval de Troie s’installe sur votre machine. L’attaquant a désormais un accès silencieux.

Conséquences pour les victimes

Un mot de passe capté, c’est toute une architecture qui vacille et bien plus.

L’attaquant ne se contente pas que d’entrer. Il explore. Il récupère les identifiants de connexion, ceux qui donnent accès aux messageries, aux outils internes, aux plateformes bancaires. Chaque identifiant est une clé, chaque accès une opportunité.

Les données personnelles suivent. Celles des employés, des clients, des partenaires. Des noms, des adresses, des numéros. Des informations qui, une fois extraites, deviennent des vecteurs d’usurpation, de ciblage, de manipulation.

Puis viennent les données financières. Les cartes bancaires, les IBAN, les historiques de transaction. Ce ne sont pas que des chiffres : ce sont des leviers. Pour détourner des fonds, pour simuler des paiements, pour compromettre la confiance.

L’accès aux systèmes internes ouvre un autre chapitre. L’attaquant ne vole plus : il infiltre. Il installe des malwares, des ransomwares, des outils d’espionnage. Il observe les flux, il capte les échanges, il prépare le verrouillage.

Et quand tout est en place, il agit.

Il usurpe des identités. Il envoie des messages en se faisant passer pour un cadre, un fournisseur, un client. Il exige des virements, des validations, des accès.

Et l’entreprise répond. Parce que tout semble légitime.

Ce n’est plus une faille. C’est une compromission.

Invisible, silencieuse, mais totale