Comment gérer une crise cyber de manière efficace ?

Introduction

Dans le contexte d’une entreprise, la productivité des environnements de travail repose en grande partie sur l'échange constant d'informations. Cette collaboration, de plus en plus numérisée grâce à des services de communication et de partage, crée un flux continu de données sensibles transitant chaque jour, transformant ainsi ces environnements en précieux réservoirs d'informations convoitées par des acteurs malintentionnés.

En 2023, l’ANSSI observe une hausse de 400 % des cyberattaques en France depuis 2020. 69 % des cyberattaques ont ciblé des entreprises, 11 % des établissements de santé et 20 % des collectivités territoriales. Ces statistiques mettent en évidence que le risque cyber évolue pour devenir la menace principale pesant sur les organisations, affectant principalement les petites et moyennes entreprises, ainsi que celles de taille intermédiaire, qui se trouvent souvent plus vulnérable.

Au-delà de ces chiffres interpellant, il est important de souligner l’impact majeur de cette menace, entraînant des conséquences financières et opérationnelles, menaçant même la pérennité de ces petites structures. Il est alors impératif de se protéger, mais le concept de risque zéro demeure encore aujourd’hui une utopie. Face à cette réalité, un problème émerge naturellement pour toute organisation soucieuse de sa pérennité :

Comment instaurer une gestion de crise cyber efficace pour réduire l'impact sur le système d'information d'une organisation ?

Une exploration est donc nécessaire afin de mettre en lumière les étapes clés à la mise en place d’un pilotage de crise cyber réussi.

Partie 1 : Se préparer à affronter une crise

Réduire l'impact d’une crise sur le système d'information d'une organisation nécessite avant tout une préparation rigoureuse. Cela inclut une compréhension approfondie de ce que signifie « gestion de crise cyber », y compris la nature et l’origine des menaces ainsi que l’éventail de tactiques utilisées par ces acteurs malveillants.

Qu’est-ce qu’une crise d’origine cyber ?

Comprendre le risque cyber

Une crise d’origine cyber est définie comme une interruption immédiate et significative du fonctionnement normal de l’organisation, qui, à son tour, entraîne des pertes financières, des atteintes à l’intégrité des données de l’organisation, etc. Cela peut être réalisé à l’aide de ressources et de services dirigées de manière malveillante à l’encontre de l’organisation, comme des cyberattaques de type rançongiciel ou des attaques par déni de service1.

Quelles sont les conséquences d’une crise cyber sur une organisation ?

Une crise cyber engendre des perturbations plus ou moins fortes sur l’activité d’une organisation. Ces perturbations peuvent s’étendre sur des semaines, voire plusieurs mois et peuvent entraîner des coûts très élevés dans la gestion de la remédiation de celle-ci. L’organisation est donc obligée d'ajuster ses opérations et de fonctionner dans des manières non conventionnelles, en raison des déséquilibres provoqués. Beaucoup d’organisations sous-estiment, les conséquences pouvant être générées sur leurs activités.

Les organisations ayant été le plus exposées par les attaques cyber, entre 2019 et 2021, sont les TPE (12 %) et les PME (44 %), selon une étude intitulée, « Risques cyber, analyse de la sinistralité : quels enseignements ? ». 59 sinistres ont été examinés durant cette période et l’étude à confirmer que 41 de ces sociétés sont des petites et moyennes entreprises dont les impacts financiers excèdent les 50 000 €.

Une menace aux multiples origines

Les origines de ces attaques peuvent se traduire par de multiples raisons, chacune d’entre elles peut être :

- Lucrative : Initiées par des escrocs, des mafias, ou des cybercriminels cherchant un gain financier.

- Économique : Orchestrées par des concurrents ou des sociétés d'intelligence économique pour obtenir un avantage commercial.

- Technique : Mises en œuvre par des hackers chevronnés pour tester leurs compétences techniques.

- Étatique : initiées par des services spéciaux ou des cyberarmées d'États, souvent dans un contexte géopolitique. Idéologique : « Hacktivistes », Cyberterrorisme, Militants.

- Pathologique : Provenant d'employés mécontents ou de personnes cherchant à se venger.

- Ludique : Lancées par des technophiles en quête de défis techniques ou de challenges sans motivation malveillante directe.

Comprendre les différents types d’attaque

Une compréhension adéquate des attaques repose nécessairement sur les procédures, les points d’entrée et les classifications des méthodes utilisées. De plus, il convient de noter que la cybersécurité comprend diverses menaces. Par conséquent, il est impératif d’identifier correctement une attaque car cela contribue à minimiser la perte potentielle et à améliorer la détection suivante.

L’exploitation des failles humaines :

Il faut savoir qu’un grand nombre d’attaques reposent sur l’échec de la vigilance humaine, c’est une des raisons pour laquelle le risque 0 n’existe pas. Il suffit qu’un employé ouvre accidentellement un courriel frauduleux ou télécharge par inadvertance un document infecté et en quelques instants, l’ensemble de l’organisation pourrait se retrouver au milieu d’une cybercrise.

- L'hameçonnage ou phishing :

Cela se traduit généralement par des attaques de type « hameçonnage », ou « phishing » en Anglais. L'attaquant envoie un courriel ou un SMS à sa cible contenant une pièce jointe frauduleuse ou un lien cliquable. Ce message piégé prend toutes les apparences d’un message fiable et authentique. L'objectif principal de la pièce jointe ou du lien est de collecter des données sensibles, d'inciter la personne qui reçoit le message à télécharger des logiciels malveillants sur son ordinateur ou de l'inciter à prendre une autre mesure qui profite aux cybercriminels, comme l’exploitation d’une faille en cliquant sur un lien.

- Le harponnage ou spearphishing :

Cette méthode devient encore plus dangereuse quand elle se transforme en « harponnage » ou « spearphishing ». C’est un travail de préparation plus poussé dans le but d’obtenir un courriel plus difficile à identifier comme frauduleux. L’attaquant utilise un message plus ciblé et personnalisé en disséminant des références personnelles afin de tromper le destinataire. Les chances de réussite deviennent alors plus élevées.

- L’appropriation de compte ou usurpation d’identité cyber :

L'appropriation de compte survient lorsque l’attaquant parvient à accéder au compte d'un utilisateur en se faisant passer pour quelqu'un de confiance, souvent réalisée à partir d'envoi de courriels ou des applications utilisant des proxys proposant un système de vérification d'identité. L’attaquant peut ensuite utilisés les informations obtenues sur différents sites web, tels que des services bancaires ou des plateformes de vente en ligne.

- Le piratage de compte :

Lorsqu’un utilisateur possède un mot de passe trop faible (complexité insuffisante), un attaquant peut se contenter de le compromettre. Cela peut amener de conséquences potentiellement graves s’il s’agit de comptes de messagerie, d'accès bancaire ou de comptes administrateurs de sites web d'entreprises.

- La fraude au président :

Quant à la fraude présidentielle, également connue sous le nom de « False Transfer Order (FOVI) », elle vise principalement les grandes entreprises et peut être réalisée par courriel ou téléphone et est généralement liée aux virements internationaux. L’attaquant se fait passer pour le président de la société pour obtenir un virement bancaire urgent et confidentiel.

Les attaques par Malwares :

Ce type d'attaque consiste à la propagation de logiciels/codes informatiques conçus pour accéder à des systèmes et à les endommager. Il existe plusieurs types de malwares, chacun avec des fonctionnements différents, mais ayant pour objectif commun de compromettre la sécurité et la confidentialité des systèmes informatiques. Les attaquants les dissimulent généralement dans des pièces jointes, des pages Web, des programmes ou des liens cliquables.

- Le rançongiciel :

Le rançongiciel, également connu sous le nom de ransomware, est l'une des techniques les plus courantes, avec le phishing. Le principe du ransomware est relativement simple. Les attaquants accèdent aux données de l'organisation grâce à l'exécution d'un malware, généralement en utilisant des techniques de phishing. Au niveau individuel, cela peut affecter un ordinateur, tandis qu'à plus grande échelle, comme dans une entreprise, un hôpital ou une autre institution publique, les serveurs, sont en danger. Dans le cas d’une structure, tout le système informatique est brutalement bloqué et les cybercriminels obtiennent des droits d’administration. Ils peuvent alors identifier les données sensibles, les verrouiller et les chiffrer. D'autres serveurs et comptes peuvent également être concernés par ce phénomène de propagation. Un message de rançon apparaît à plusieurs reprises sur tous les ordinateurs, invitant la victime à payer pour récupérer ses données. Le ransomware est une technique cybercriminelle de plus en plus lucrative et dangereuse en raison de la fuite de code source et la démocratisation des outils accessibles à des acteurs moins sophistiqués.

- Les macro-virus :

Les macro-virus sont souvent au cœur des opérations d'hameçonnage et ne doivent pas être sous-estimés. Ils ciblent principalement des logiciels bureautiques bien connus tels qu'Outlook, Microsoft Word ou Excel. Contrairement à d'autres formes de malware, leur impact se limite généralement aux applications et n'affecte pas directement le système d'exploitation. Une fois activé, le virus a accès à tous les documents présents sur l'ordinateur de la victime, infectant chaque fichier ouvert ou fermé par l'utilisateur.

Les attaques par déni de service :

Une autre technique d’attaque très souvent utilisée est le déni de service. Le concept est égalemnet appelé le « DdoS ». L’objectif de l’attaque DDoS est de saturer le système cible en utilisant de nombreux robots simultanément.

L’attaque par Drive-by Download :

L'attaque par Drive-by Download commence par l'intégration d'un script malveillant dans le code d'une page web non sécurisée. Ce script redirige les visiteurs du site vers un autre portail détenu par les hackers. Dans certains cas, le script est conçu pour installer directement des logiciels malveillants sur la machine de l'utilisateur.

L’attaque de l’homme du milieu (MitM) :

L’attaque de l’homme du milieu, appelée également en anglais « Man in the middle », implique le détournement d'une session de connexion en interceptant les communications entre deux points. Ces derniers pourraient être, par exemple, un client et un serveur. Les attaquants utilisent différentes tactiques pour s’immiscer entre les communications. Par exemple, ils pourraient se connecter à un service Wi-Fi public pour intercepter le trafic et recueillir des données, ou déployer un faux réseau Wi-Fi pour attirer des utilisateurs. Une autre méthode consiste à usurper le protocole de résolution d'adresse (ARP spoofing), ce qui conduit les utilisateurs à se connecter au réseau de l'attaquant sans le savoir, mettant ainsi en danger leurs données.

Les dix attaques les plus courantes sont les suivantes :

- Le ransomware ;

- Le phishing ;

- L’attaque par déni de service ;

- L’attaque par hameçonnage et par harponnage ;

- L’attaque de l’homme au milieu ;

- L’arnaque au président ;

- L’infection par malware ;

- L’attaque par mot de passe ;

- Attaques XSS (Cross-site Scripting) ;

- L’attaque par injection SQL ;

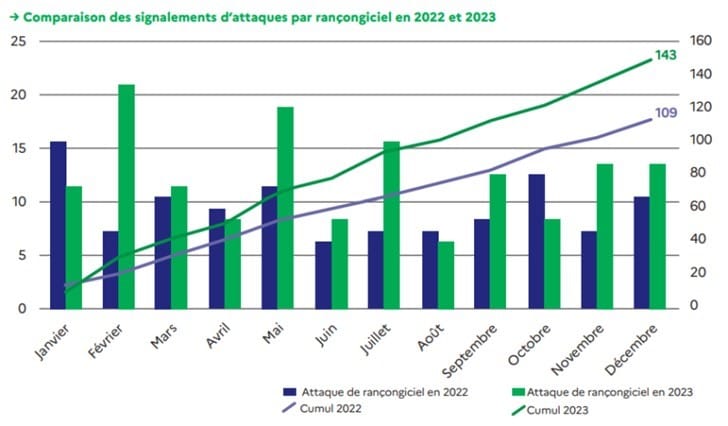

Des études menées par des experts en cybersécurité et des agences de cybersurveillance permettent de prendre connaissance des dernières tendances et évolutions sur les différentes menaces. Par exemple, l’ANSSI publie chaque année son panorama de la cybermenace et celui de 2023 démontre que les attaques par ransomwares sont toujours au top :

Source : ANSSI : Panorama de la cybermenace – 2023.

Comprendre le concept de cyber résilience

Après avoir pris connaissance du danger que représente la menace d’une crise cyber. Il devient alors essentiel de comprendre les moyens et mesures efficaces à mettre en place pour se protéger. Toutefois, pour réduire l'impact d’une crise sur le système d'information, il est essentiel de mettre en évidence le principe de cyber résilience et comprendre son importance dans une gestion de crise.

Origine et importance de la Cyber-Résilience

La cyber résilience est un concept apparu au début des années 2010, à la suite de l'augmentation des attaques sophistiquées et ciblées. Ce concept repose sur l’importance de se préparer efficacement à ces incidents pour protéger les activités d’une organisation. La cyber résilience regroupe les mesures à mettre en place, donnant la capacité à se préparer, à réagir et à se rétablir après une cyberattaque. Ces mesures ont pour but d’atténuer les effets négatifs de la crise en réduisant les pertes de productivité.

Différence entre Cybersécurité et Cyber Résilience

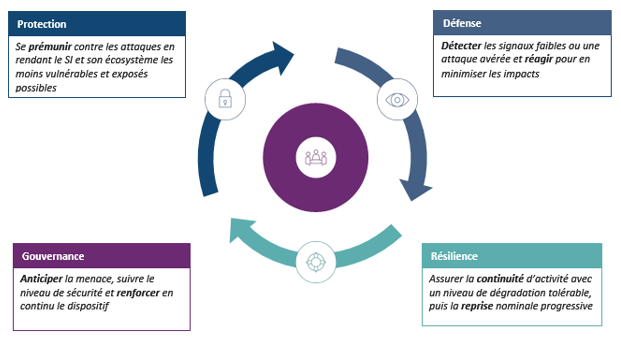

La cybersécurité et la cyber résilience, bien que souvent perçue comme distinctes, sont en réalité complémentaires. La cybersécurité consiste en un ensemble de procédés, de technologies et de pratiques visant à protéger l’ensemble des actifs et les données contre les attaques. L’ANSSI recommande ce dispositif :

Source : ANSSI : Structurer ses mesures de sécurité.

Il est composé de quatre piliers à mettre en place pour la sécurité numérique d’une organisation contre les cyberattaques.

La gouvernance est une démarche continue, et pilotée par un comité où l’objectif est de renforcer le niveau de sécurité de l’organisation, de manière proactive par la mise en place d’une stratégie de sécurité numérique. Cette stratégie doit s’appuyer sur une connaissance actualisée de la menace cyber et doit être adaptée au fonctionnement de l’organisation. La gouvernance englobe la maîtrise du risque, la cartographie des actifs, les processus d’intégration de la sécurité, la veille continue sur les vulnérabilités et les menaces, l’évaluation de la sécurité et la sensibilisation des utilisateurs.

Le volet de la protection englobe toutes les mesures ou actions de protection visant à rendre le système d’information de l’organisation le moins vulnérable et exposé possible, en réduisant au maximum la surface d’attaque. Cela englobe notamment la configuration des systèmes et des accès, l’intégrité et la confidentialité des données, la supervision du système d’information, la gestion de l’obsolescence et la sécurité physique.

Le volet de la résilience concerne la continuité d’activité. L’idée est de permettre une dégradation tolérable en cas de crise, puis la reprise progressive de l’activité. Cette idée repose sur le fait que les violations de sécurité sont inévitables et il est donc primordiale de mettre l'accent sur la préparation en amont.

En comparaison, l’objectif de la cybersécurité est de prévenir les accès non autorisés et les activités malveillantes. La cyber résilience, à son tour, se concentre sur la capacité d’une organisation à continuer son activité et se rétablir le plus rapidement possible. Selon ce principe, il est reconnu que malgré les efforts de cybersécurité, les incidents arriveront encore. Par conséquent, l’objectif principal devrait être de minimiser les conséquences et d’assurer la reprise des activités causées.

Mettre en place sa cyber résilience

Pour atteindre cette résilience, les organisations doivent développer des méthodes opérationnelles et des ressources adaptées aux scénarios de cyber. L’objectif est de réussir à gérer la crise en limitant les dommages de l’attaque, reprendre les activités et en sortir plus fort.

Connaître et maîtriser son système d’information

Une première mise en place organisationnelle pour faire face aux risques cyber, consiste à construire une cartographie détaillée du système d’information à protéger. Sans les connaissances approfondies du celui-ci, il devient plus difficile d’identifier et de définir le périmètre compromis. Pour cela, il est recommandé de disposer au minimum des éléments suivants ;

- Une liste des applications et des services critiques :

Cette liste a pour finalité de documenter les applications et services numériques essentiels aux fonctions opérationnelles d'une organisation. Cela permet de donner la priorité des efforts de sécurité et de gestion des risques sur les ressources informatiques les plus importantes. Avec une vue d'ensemble claire et complète, les responsables de la sécurité sont dans la meilleure capacité à comprendre les interdépendances2, entre les différentes applications et services, ce qui contribue directement à planifier des mesures de protection adaptées à chaque composant critique du système d'information.

- Une documentation de l'architecture réseau :

Les plans détaillés de l'architecture réseau permettront de savoir comment les composants du système d'information sont liées. La documentation doit montrer où se trouvent les chemins de communication les plus importants et où se trouvent les points de données pour permettre aux équipes informatiques de mieux se protéger et de déterminer leurs vulnérabilités. Une autre fonction essentielle de la documentation est la possibilité de faciliter les mises à jour périodiques du réseau.

- Une rétention des journaux :

Cela permet l’enregistrement détaillé d’événements se produisant au sein du système d’information. Les journaux contiennent plusieurs informations utiles comme la date et heure de l'événement et l‘adresse IP de l’usager, ce qui est utile pour plusieurs raisons, tel que la détection des incidents de sécurité. Conformément aux exigences légales et réglementaires, cette politique se doit de garantir que ces enregistrements soient disponibles en cas de besoin et doit clairement définir les pratiques et les périodes de conservation.

- Une analyse de risque :

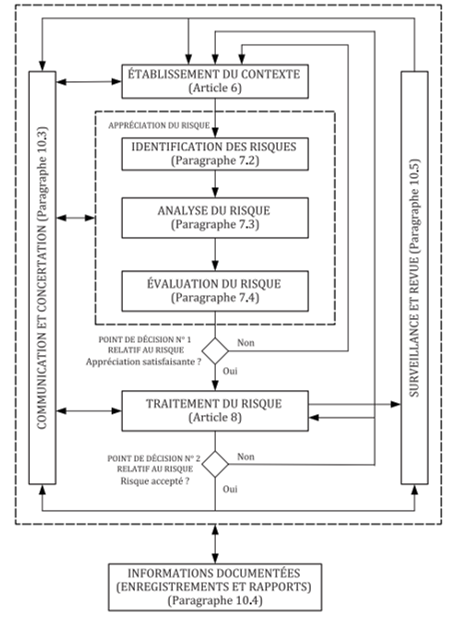

C’est une évaluation des conséquences plausibles de risques identifiés. Après leurs identifications, ils sont ensuite quantifiés selon leurs impacts sur l’organisation. Plusieurs méthodes existent pour cette évaluation, il existe par exemple la norme ISO 27005 ou la méthode EBIOS RM (Risk Manager) de l'ANSSI, dernièrement mis à jour en mars 2024.

- Le processus de la norme ISO 27005 permet de mettre en évidence les risques subsistants et de définir laquelle peut être acceptée. Une communication permanente avec les parties prenantes, ainsi qu’une surveillance et des revues périodique des risques doivent être mises en avant.

Source : Prosica, société de société de conseil et un organisme de formation en cybersécurité.

- La première étape consiste à établir le contexte et la définition des critères d'acceptation du risque.

- La deuxième étape consiste à l’identification des différents actifs.

- En troisième étape, vient l’évaluation des mesures de sécurité déjà existantes, ainsi que les vulnérabilités et leurs conséquences sur les actifs identifiés.

- Pour finir, le traitement des risques par la réduction, le maintien, le refus et le transfert de ceux-ci.

- La méthode de gestion des risques EBIOS adopte une approche qui se concentre sur les menaces intentionnelles et ciblées. Elle part des tâches majeures, se concentre progressivement sur les éléments métiers et techniques et étudie les chemins d'attaque possibles. EBIOS a donc l’avantage d’être modulaire et adaptable à l’environnement spécifique d’organisation et de fournir un cadre complet de gestion des risques numériques. La démarche se compose en cinq parties :

- L’identification des actifs de l’organisation ;

- La définition des objectifs de sécurité ;

- L’évaluation des menaces et des vulnérabilités et de leurs conséquences ;

- La détermination des scénarios de risque ;

- La définition des mesures de sécurité, la mise en œuvre de ces mesures et de leurs améliorations continues ;

En complément d’une analyse de risque, il est également impératif d’intégrer des pratiques régulières d’audit, de sécurité et de tests d’intrusion. Ces deux approches sont des éléments essentiels à la stratégie de sécurité d'une organisation.

Évaluer et tester sa sécurité

L'audit de sécurité évalue les politiques, procédures et contrôles existants pour garantir le respect des normes et bonnes pratiques du secteur. Son objectif principal est d’évaluer les sécurités présentes dans le système d'information, pour identifier les vulnérabilités qui pourraient être exploitées par des cyberattaques. Ce processus est dynamique et doit être effectué régulièrement, afin de garantir que les mesures de protection des données soient constamment mises à jour et capables de faire face aux nouvelles menaces émergentes. Il comprend diverses étapes comme l'analyse des politiques de sécurité, le contrôle des systèmes d'information et l'évaluation de la conformité réglementaire.

Voici quelques exemples de remontées possibles à la suite d'un audit de sécurité ;

- Une politique de sécurité des données personnelles trop légère ou bien non conforme au RGPD ;

- Une salle contenant des données sensibles sans sécurité d’accès ;

- Ajout d’une rubrique dans la charte informatique ;

- Une politique de sécurité informatique peu actualisée ;

- Risques identifiés dans l’utilisation distante de certaines applications métiers, par exemple dans le cadre du télétravail ;

Les tests d’intrusion, également appelés « Pentests », sont également un très bon moyen de prendre connaissance des vulnérabilités présentes au sein du système d’information. Les tests d’intrusion sont des évaluations simulant de véritables cyberattaques, avec pour objectif de déceler les failles de sécurités par la recherche et l’exploitation de vulnérabilités. Comme les autres formes d'audits, le test d'intrusion évalue la sécurité, mais en adoptant le point de vue d'un attaquant. C’est donc une méthode efficace pour vérifier l'efficacité des mesures de protection établies et prioriser la correction des vulnérabilités détectées. Un test d'intrusion commence généralement par la définissons du périmètre entre les parties prenantes, cela peut inclure divers éléments, tels que la surface d’attaque d’un site web ou d’une application spécifique, de périphériques ou de plages d'adresses réseau. Après avoir réalisé les tests techniques, vient la remise d’un rapport détaillé mettant en lumière les points positifs ainsi que les recommandations pour remédier aux éventuelles vulnérabilités identifiées. Les tests d'intrusion se déclinent en différentes catégories, chacune, ciblant des aspects spécifiques (applicatif, réseau et infrastructure, IoT, etc.) et peuvent être menés en trois types d’approches, le test d’intrusion en « boîte noire », en « boîte grise » et en « boîte blanche ».

Dans une approche en « boîte noire », aucune information n’est communiquée au préalable sur le système ou l'application à tester. L’objectif est de se rapprocher au plus de la position d'un attaquant, depuis l’extérieur. Ce scénario est le plus authentique, mais aussi le plus coûteux.

L’approche en « boîte grise » permet au Pentester de disposer de quelques informations et identifiants sur le système ou l'application. L’objectif est donc de déterminer les dommages qu'un utilisateur privilégié pourrait causer et évaluer le niveau de sécurité en interne.

En « boîte blanche », le Pentester est en position d'administrateur et dispose donc de tous les accès au système d'information. L'objectif est d'être suffisamment exhaustif sur les vulnérabilités et d'être efficace dans l'identification des failles de sécurité. Cette solution est généralement envisagée pour accélérer le test d’intrusion et réduire les coûts.

Voici quelques exemples de remontées possibles, à la suite d’un test d’intrusion :

- Découverte d’une vulnérabilité dans l’application métier de l’entreprise (comme des failles d'injection SQL ou des scripts cross-site).

- Découverte de failles dans les systèmes d'exploitation des serveurs.

- Découverte de mots de passe faibles ou mal protégés, pouvant être exploités pour accéder à des données sensibles.

- Présence de points d'accès WI-FI non sécurisés dans le réseau sans fil de l’organisation.

Grâce à ces composants, une organisation peut être capable d’identifier les risques et menaces déjà présents afin d’améliorer et surveiller plus facilement son système d'information.

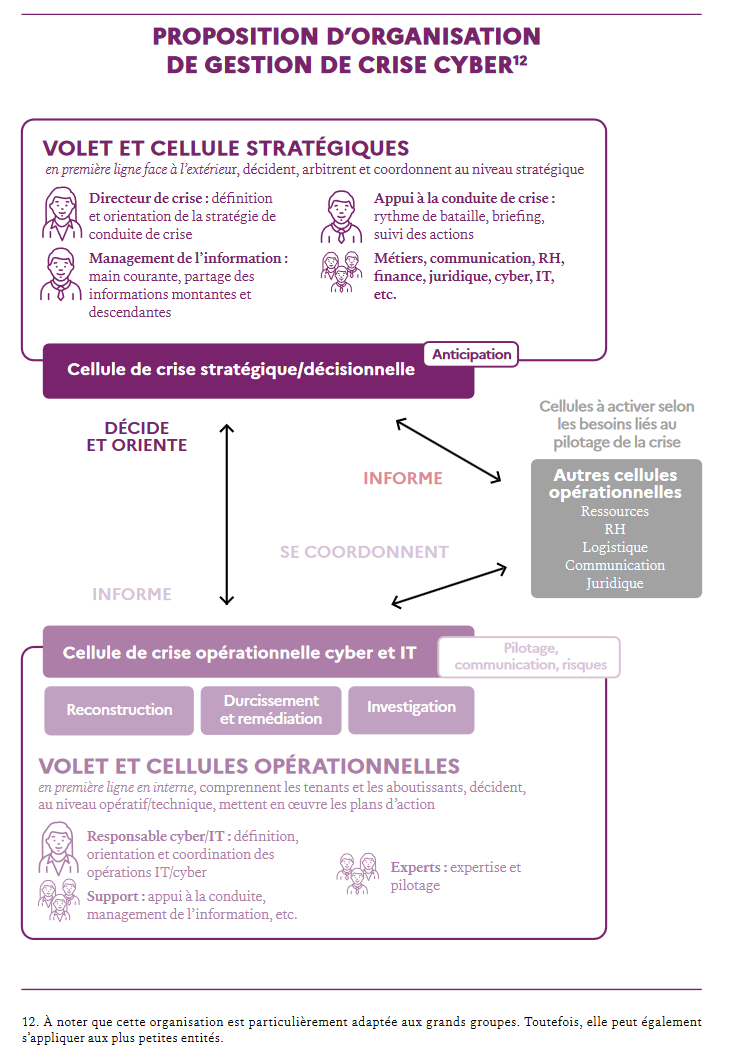

Préparer sa cellule de crise

Parfois appelée « comité de crise », la cellule de crise est généralement définie comme l'équipe qui organise la gestion stratégique et opérationnel de la crise d'une entreprise, y compris les stratégies de logistique et de communication de crise. Le terme définit également le lieu où opère le comité de crise. Mettre en place une cellule de crise est indispensable afin d’adapter la structure et les processus organisationnels à un scénario de crise. Elle se décline en un volet stratégique et opérationnel. Plus concrètement, son objectif se caractérise par :

- La centralisation des données afin d’éviter les risques d’interprétation erronée ;

- Le contrôle et la clarté de la communication ;

- La mise en place d’un plan de gestion de crise ;

- La coordination avec les parties prenantes et autres moyens permettant la résolution de crise ;

- La gestion de la communication de crise.

Pour cela, il est crucial de mobiliser simultanément différents profils tels que comme ceux des ; métiers, réseaux et informatique, regroupant les représentants des fonctions décisionnelles de l’organisation, cela inclus notamment la présence de la direction de chaque pôle (Communication, Secrétariat, Juridique, IT..)

L'équipe doit également être constituée d’un porte-parole et éventuellement d’un coordinateur, mais des efforts doivent toutefois être faits afin de limiter le nombre de participants pour préserver la flexibilité et l’efficacité de la cellule de crise. Chaque membre de la cellule doit être sensibilisés et formé aux différents enjeux du risque Cyber, cela implique notamment de comprendre les différents concepts d’attaques existant, ainsi que leurs signes d’apparitions. Par exemple, dans le cas d’une attaque par déni de service sur une application accessible depuis l’extérieur, il est possible d’observer des pics de trafics inhabituels entraînant généralement des perturbations.

La cellule de crise peut également préparer un « guide de crise », ce guide a pour objectif d’établir l’organisation logistique de la cellule en précisant les procédures, outils et responsabilités de chacun. Il doit donc inclure plusieurs éléments tels que l’identité, les coordonnées et le rôle de tous les membres de la cellule.

En complément, peut-être ajouté un document de référence listant les différentes questions à anticiper lors d'une crise et les réponses à apporter. Cela permet de mettre en commun les messages et les éléments du langage à toutes les personnes participant à la communication.

Mettre en place une surveillance et détection précoce des incidents

Une gestion de crise cyber efficace, implique la préparation de la capacité de réponse à incident de l’organisation. Lorsqu’un incident survient, il est d’abord essentiel d’être en mesure de détecter et déterminer la nature de cet incident avant de donner l’alerte. L’idée est de mettre en place une surveillance continue afin de pouvoir identifié, mais aussi réagir rapidement aux menaces potentielles, avant qu'elles ne causent des dommages significatifs. C’est un élément essentiel et proactif, car non seulement cela permet de prévenir les incidents avant qu'ils ne deviennent plus conséquents, mais améliore aussi en permanence les capacités de réponse et de défense de l'organisation. Elle pourra alors bénéficier des avantages suivants :

- Alerter les équipes de sécurité dès que des comportements inhabituels ou des indicateurs de compromission sont détectés ;

- Agir avant que l'incident ne s'aggrave, permettant ainsi de contenir la menace, mais aussi de réduire les coûts associés à la remédiation et à la récupération post-incidentes ;

- Favorise une meilleure compréhension des tactiques utilisées par les attaquants ;

- Contribue à l'investigation et à la phase d'apprentissage post-attaque ;

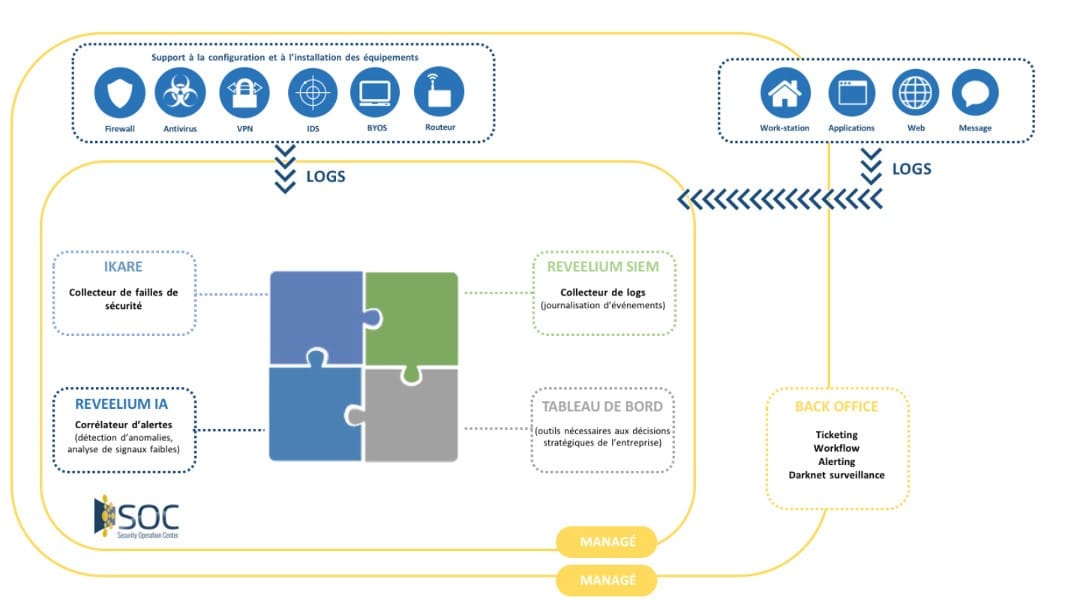

Lorsqu'une cyberattaque survient, les journaux recueillis durant la surveillance fournissent des informations cruciales pour comprendre comment l'attaque a été menée, quelles vulnérabilités ont été exploitées et quel a été le vecteur initial de l'intrusion. Afin de mettre en place cette surveillance et détection précoce des incidents, selon sa taille et ses moyens, une organisation peut être amenée à constituer un SOC. C’est une unité centralisée, qui fonctionne comme une salle de contrôle où une équipe de professionnels spécialisés utilise divers outils et technologies, visant à protéger les systèmes et les données de l'organisation contre les menaces et les attaques. Un SOC est essentiellement constitué :

Source : itrust, entreprise spécialisée en cybersécurité.

- D’une équipe d’experts comme des analystes, ingénieurs et experts en réponse aux. Ils doivent être en mesure de surveiller les systèmes d’alerte, analyser les différents incidents, rencontrés et coordonner les réponses.

- D’un ensemble de méthodologie et de procédures en matière de gestion d’incidents (filtrage, priorisation, analyse, etc..).

- D’outils et de sources de renseignements sur les dernières menaces existantes, afin de maintenir une connaissance des dernières tactiques utilisées par les attaquants.

Les différents objectifs d'un SOC sont :

- De fournir une surveillance 24H/24, 7J/7 des systèmes et des réseaux pour une détection des menaces en temps réel.

- De répondre efficacement et rapidement aux incidents de sécurité pour minimiser leur impact sur le système d’information.

- D’analyser les incidents déjà passés afin d’améliorer les procédures et les différents moyens de détections.

Le SOC réside dans le fait qu’il est composé également de différentes technologies mises en place afin de surveiller l'activité. Ces technologies comprennent plusieurs solutions à mettre en place, chacune se distinguant par un besoin et un objectif différent. Parmi ces solutions, il y’a par exemple la détection d'intrusion, avec des outils comme les IDS3 ou IPS4, les pares-feux, les logiciels de surveillance des réseaux et des points de terminaison, comme les EDR, XDR, MDR et NDR. La différence entre ces quatre services, réside dans le fait que l’EDR se concentre davantage sur l’analyse comportemental des différents terminaux de l’organisation (ordinateurs, serveurs, etc.) Tandis que l’XDR intègre des données pouvant provenir de plusieurs autres sources comme les réseaux, les serveurs et les différentes applications. Le MDR (Managed Detection and Response) est capable de combiné et gérer l’ensemble des technologies de détection et de réponse, ce qui en fait une solution très intéressante lorsqu’elle est complémentée avec l'expertise humaine. Le NDR se concentre plutôt sur la détection des menaces et la réponse au niveau du réseau, afin d’identifier les anomalies et les activités malveillantes.

Parmi toutes ces composantes, la solution de type « SIEM » pour « Security Information and Event Management » constitue l’épine dorsale du SOC, étant donné qu’un SIEM est chargé de collecter et analyse les journaux et événements de sécurité provenant des autres sources et solutions mises en place. Il doit pouvoir offrir une visibilité centralisée et des capacités de corrélation d'événements. Dans les plus connus, il y’a Elasticsearch Logstash Kibana, Wazuh, Splunk, SolarWinds. Il est important de noter que chaque outil instauré implique une documentation bien élaborée et doit décrire en détail les capacités spécifiques, la couverture et les types d'événements que l’outil est capable de détecter. Ces informations permettent de garantir qu’il n’y a aucune lacune dans la couverture de surveillance et que tous les aspects critiques de l’infrastructure sont protégés.

Préparer ses réseaux de soutien

Comme l’explique l’ANSSI, dans le contexte d’une gestion de crise cyber, il est essentiel de ne jamais rester seul. En effet, les incidents cyber peuvent rapidement devenir complexes et hors de portée. Faire appel à des réseaux de soutien permet de bénéficier d’une expertise collective, ce qui permet une analyse plus rapide et précise des menaces, ainsi qu’une prise de décision plus éclairée et une réponse plus coordonnée. Afin de s’entre aider dans sa réponse à incident, il est tout à fait possible de collaborer avec les « CSIRT » ou bien les « CERT ». Ce sont des réseaux d’équipe d’intervention composée d’experts en sécurité informatique qui a pour mission de venir en aide aux organisations victimes de cyberattaque. En France, il existe le CERT-FR, porté par la sous-direction de l’ANSSI. Les avantages pour une organisation bénéficiaire sont :

- Assistance réactive aux incidents ;

- Gestion des alertes et réactions aux attaques ;

- Analyse technique approfondie des attaques ;

- Veille technologique pour détecter les vulnérabilités ;

- Formation et sensibilisation des équipes internes sur les précautions de sécurité à prendre ;

- Coordination avec les CERT nationaux et internationaux ;

- Collaboration avec des centres de compétences, réseau, opérateurs et fournisseurs d'accès à Internet ;

Cependant, les bénéficiaires du CERT-FR sont principalement les organismes publics, ou les opérateurs d’importance vitale. Les administrations, associations, collectivités, TPE et les PME peuvent être pris en charge par d’autres organismes comme « Cybermalveillance.gouv.fr ». Cybermalveillance a pour missions d'assister ses organisations et de les informer sur les menaces numériques et les moyens de s’en protéger. Depuis leurs plateformes, il est notamment possible de prendre connaissance des mécanismes des principales menaces pour mieux s’en prémunir et être mis en contact avec un prestataire spécialisé pour un diagnostic et des conseils personnalisés en cas de compromission. Il est également possible de se faire accompagner pour sécuriser son système d’information.

Mettre en place ses solutions de récupération de données

Être résilient face à une crise d’origine cyber, implique essentiellement de mettre en place des solutions de récupération de données, comme des moyens de sauvegarde et de restauration afin de garantir la continuité des activités dans le cas d’incident majeur. La protection des données constitue une priorité incontestable du fait qu’elles constituent l’élément central de l’organisation, contenant des informations cruciales pour son fonctionnement. Il est donc primordial de mettre en place une stratégie réfléchie et efficace pour garantir la pérennité et la préservation des données, conformément aux réglementations en vigueur telles que le RGPD et la norme ISO 27001. Pour que cette stratégie garantisse une capacité de récupération efficace et résiliente, elle se doit de respecter les cinq « i » d’une sauvegarde optimale :

- Immuable ;

- Impérissable ;

- Inaltérable ;

- Inchangée ;

- Indestructible ;

Une des stratégies les plus connues est celle de « la règle du 3-2-1 ».

Source : AuraNext, société d’inforgérence IT.

Cette méthode de sauvegarde consiste à conserver trois copies de données (celle utilisée en production et deux autres copies), utiliser deux supports de stockage différents (par exemple en Cloud et en local sur un disque dur) et conserver une copie hors site afin de se protéger contre les événements locaux (incendies, cambriolage, inondations, etc.). Cette méthode est d’ailleurs préconisée par l’ANSSI. Il est également important de comprendre que les sauvegardes se différencient généralement en trois types de catégories.

- La sauvegarde complète :

Ce type de sauvegarde est la solution la plus exhaustive, mais aussi la plus gourmande en termes de ressources et de temps. Une copie intégrale de toutes les données présente sur le système est réalisée à chaque cycle de sauvegarde. La restauration des données est alors rapide et plus simple.

- La sauvegarde incrémentale :

Ici, seules les données modifiées depuis la dernière sauvegarde sont sauvegardées. Ce type de sauvegarde est idéal lorsqu’il s’agit de préserver l’espace de stockage disponible. Toutefois, il est nécessaire de pouvoir mettre la main sur toutes les sauvegardes incrémentales depuis la dernière sauvegarde complète, cela peut présenter quelques complications lors de la restauration des données.

- La sauvegarde différentielle :

Ce type de sauvegarde est similaire à la sauvegarde incrémentale, la différence se fait dans la copie de toutes les données modifiées depuis la dernière sauvegarde complète, seulement la sauvegarde complète et différentielle est nécessaire. Cela permet alors une restauration des données plus simplifiée mais à pour inconvénient d’allonger les temps de sauvegarde et utiliser plus d'espace de stockage.

Chacune de ces méthodes présentes des avantages et inconvenantes, en fonction de la stratégie implémentée et le type de données sauvegardées.

La capacité de récupération des données est également une composante importante à énoncer dans la construction d’un plan de sauvegarde, pour cela il est essentiel de se familiariser avec deux notions fondamentales : le Recovery Point Objective (RPO) et le Recovery Time Objective (RTO). Le RPO pour Recovery Point Objective, définit la quantité de données que l’on perd lorsque l’on restaure une sauvegarde. Il s’agit de l’intervalle de temps entre la dernière sauvegarde réalisée et le moment de l’incident. Par exemple, si un sinistre se produit à 13h00 et que la dernière sauvegarde remonte à 23h00 la veille. Tous les fichiers modifiés en matinée seront perdus. Cet indicateur permet de mesurer la tolérance à la perte de données.

Le RTO pour Recovery Time Objective, quant à lui, désigne le temps nécessaire pour le processus de restauration de la première donnée. Cela dépend de plusieurs facteurs comme notamment le volume à restaurer et la bande passante disponible pour le transfert. Ces deux valeurs stratégiques doivent être définies avec les différentes branches de l’entreprise et les responsables métiers afin de déterminer quelles valeurs sont acceptables pour l’activité de l’organisation.

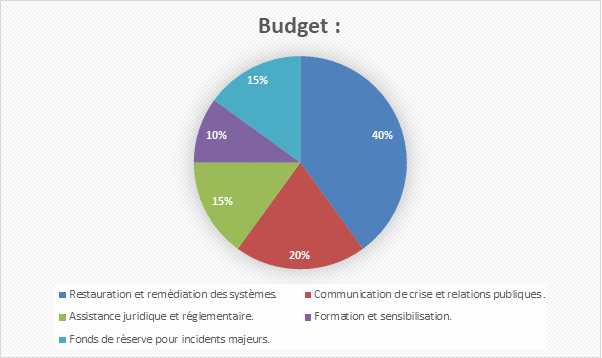

Prévoir les ressources financières pour la gestion de crise

La dimension financière implique de prévoir les ressources budgétaires pour la gestion d’une crise, en adéquation avec la taille de l’organisation, et est également une stratégie essentielle.

Déterminer le montant des ressources financières nécessaires se décline en une stratégie de prévision, commençant par une évaluation des risques spécifiques auxquels l'organisation est exposée et à estimer les coûts potentiels associés à différents scénarios de crise.

Exemple de coûts possible :

- Le coût de restauration et de réparation des systèmes endommagés ;

- Coûts associés à la notification des parties prenantes et aux communications de crise ;

- Frais de gestion de l’aide juridique et des relations publiques ;

- Perte de revenus en raison de perturbations opérationnelles ;

- Amendes et sanctions en cas de non-respect de la réglementation sur la protection des données ;

Dans la même optique, la constitution d’un fonds de réserve pour les situations d’urgence et de crise devrait être prise en compte. Puisqu’une grande variété de dépenses liées à la réponse et au rétablissement sont exposées à l’imprévu, le fonds doit être suffisamment flexible, à moins que les entreprises n’optent pour une assurance cyber qui couvre également leurs pertes financières après une violation.

Étant donné, il serait également utile de s’associer en amont avec les départements financiers, juridiques et de gestion des risques pour déterminer combien d’argent devrait être réservé et mobilisé.

Souscrire à des polices d'assurance cyber adaptées peut offrir une couverture financière supplémentaire en cas d'incident majeur.

Mettre en place des polices d’assurance adaptées

Dans cette phase de préparation, il est essentiel qu’une organisation réfléchisse à la souscription d’une assurance adaptée aux scénarios d’attaques cyber, ou bien évaluer ses polices d'assurance actuelles pour déterminer si l'une d'entre elles couvre les événements numériques. Certaines assurances permettent d’atténuer partiellement le risque numérique, soit via des dommages, soit par la responsabilité civile. Les assurances traditionnelles ne sont généralement pas adaptées aux crises cyber du fait qu’elle ne couvre pas toujours ces incidents. Contrairement aux polices traditionnelles qui distinguent les conséquences pour l’organisation (couverture des dommages) de celles pour les tiers (couverture de la responsabilité), une assurance cyber peut couvrir à la fois les risques directs et indirects.

Ces couvertures spécialisées peuvent par exemple permettre aux organisations de bénéficier de diagnostics, recommandations et autre application de mesures de protection permettant d'avoir une meilleure prévention des risques. En cas d'accident, les compagnies d'assurance peuvent également mettre à disposition leur expertise afin d'intervenir en soutiens lors d'une crise, permettant d'en sortir plus rapidement avec un redémarrage des activités plus rapide et des pertes financières moins élevées. Ces pertes subies par l'organisation, perte de revenus, gestion de crise, peuvent être également couvertes par l'assureur. Étant donné la complexité de l'assurance cyber et la diversité de ses périmètres d'intervention, il est conseillé de consulter un courtier d'assurance spécialisé en sécurité numérique, ayant connaissance du contexte organisationnel.

Formaliser une stratégie de communication de crise :

En période de crise, une organisation peut être amenée à devoir faire face à certaines pressions internes et externes (médias, partenaires) susceptibles d'affecter sa réputation et mettre au péril la confiance de ses clients. La communication est souvent le levier stratégique permettant d’être résilient face à cela. « On ne peut pas ne pas communiquer. »1, maîtriser sa communication de crise nécessite avant tout d'être acteur, et non spectateur de l’événement. La résilience réputationnelle passe par le fait de rester garant des messages véhiculés.

Ce besoin crucial de communiquer passe par la conceptualisation d’une stratégie répondant à différents besoins. Cette stratégie doit en premier lieu adopter une posture de reconnaissance et de prise de responsabilité. La désignation d’un porte-parole est essentielle. Cela peut être le CEO ou bien le directeur de la communication, ces personnes sont désignées et renseigner dans la cellule de crise. Ils doivent être formés pour répondre efficacement aux médias et aux parties prenantes, selon la stratégie établie. Un dialogue avec les équipes Cyber et IT permet une meilleure compréhension des problèmes techniques, favorisant la clarté et la coordination des messages transmis.

Il est également préférable d’assurer l’accessibilité à certains outils tels que des listes de contacts, l'accès aux comptes de réseaux sociaux et des éléments linguistiques adaptés aux situations de crise. La stratégie doit inclure les canaux internes (comme des courriels, intranet, réunions d'équipe) pour informer les employés, et selon le cas, des communiqués à travers les réseaux sociaux ou autres canaux pour les parties prenantes externes.

1 : Paul Watzlawick – Théoricien des sciences de l’information et de la communication à l’école de Palo Alto.

Il est important d’aligner la communication interne et externe, afin de garantir que les employés reçoivent les mêmes informations que les parties prenantes externes pour éviter les rumeurs et la désinformation. Une communication de crise interne et externe bien gérée permet de garder le contrôle sur les informations diffusées et de réduire l'incertitude et la panique. Il vaut mieux que les partenaires ou la clientèle de l’organisation prennent connaissance de la situation par l’organisation elle-même, que par des sources extérieures, comme les médias.

Identifier les différentes typologies de la cyberattaque dans la conceptualisation de la stratégie permet à l'organisation d'élaborée des plans de communication spécifiques à chacun de ces scénarios. Évaluer les dommages et les qualifiés est quelque chose de fondamental, permettant une communication factuelle et proportionnelle à la cyberattaque. Les messages communiqués doivent rester cohérents, clairs, concis, réconfortants et diffusés immédiatement après le lancement de la crise, cela peut être des déclarations publiques et des réponses aux questions fréquemment posées. Il est crucial de contrôler le récit pour maîtriser la communication entourant la crise et éviter les mauvaises interprétations de la situation. Voici quelques approches pouvant être utilisées dans les messages clés :

- Promettre un retour à la normale ou une amélioration future, ce qui inspire confiance et montre la détermination de l'organisation à surmonter la crise. Cela permet aussi de reconnaître la situation en faisant comprendre que l'organisation est au courant du problème.

- Décrire les actions de remédiation en cours pour exprimer que la situation est sous contrôle.

- Exprimer de l'empathie montre que l'organisation se soucie de l'impact sur les personnes affectées. Par exemple, si des données personnelles sont compromises.

- Exprimer ses excuses de manière sincères, afin de contribuer à rétablir la confiance et démontrer la responsabilité de l’organisation.

Quant à la fréquence de publication, il est important de ne pas communiquer trop tôt, risquant de provoquer des réactions négatives, mais aussi de ne pas communiquer trop tard, ce qui pourrait donner l'impression que l'organisation n'est pas totalement transparente, compétente ou encore, négligente. Bien que cela peut paraître délicat, il est important de trouver le moment opportun avant de fournir la moindre information au grand public.

Un autre aspect important consiste à rester vigilant sur sa présence en ligne. Lors d’une cyberattaque, certaines informations falsifiées ou mal interprétées peuvent être rapidement relayées avec les médias et les réseaux sociaux, et ainsi nuire à la réputation de l’organisation. Démentir de fausses informations peut permettre d’être plus résilient et maintenir la confiance des partenaires et des clients.

Être vigilant sur sa présence en ligne

D’autre part, de nombreuses attaques ont été initiées à la suite d’une fuite d’information sensible sur internet. Cela peut s’apparenter à la publication d’une photo sur un réseau social comme LinkedIn en rendant visible un mot de passe écrit sur un Post-it. En 2015, la chaîne de télé « TV5 Monde » a été victime d'une cyberattaque et dans une interview réalisée à l’occasion de cet incident, il est possible de voir des mots de passe affichés en clair sur un mur divulguant les accès aux comptes Twitter, Instagram et YouTube de la société. Être vigilant sur sa présence en ligne implique la surveillance et le contrôle de ses données exposés à l’extérieure de son organisation. En adoptant les bonnes pratiques sécuritaires et en sensibilisant les collaborateurs aux risques associés, il est possible de réduire la surface d'attaque et de protéger efficacement les actifs de l'organisation. Il existe pour cela différents moyens et bonnes pratiques à appliquer tels que :

- La mise en place d’outils de surveillance pour les mentions de l'organisation sur les médias sociaux, les forums et autres plateformes en ligne.

- La sensibilisation des collaborateurs aux risques associés.

- Le contrôle de l’ajout d’informations sensibles comme les secrets d'entreprise, les identifiants et les documents confidentiels doivent être strictement contrôlés pour éviter toutes expositions non désirées.

- Privilégier les logiciels hors ligne pour les documents contenant des données sensibles.

- Tester régulièrement la sécurité de l’infrastructure VPN16 et configurer correctement les accès non autorisés des utilisateurs.

- Le chiffrement des données avant de les partager sur les plateformes de partage en Cloud (OneDrive, Google Drive, etc.) et restreindre les accès anonymes.

- Pour les visioconférences, le contrôle constant du nombre et de l’identité des participants et la désactivation des fonctionnalités permettant de rejoindre les réunions sans invitation et être accepté ou rejeté avant l’admission.

- De plus, tous les comptes utilisés pour l’authentification en ligne sur des plateformes nécessitent une sécurité accrue, telle que l’authentification à multiples facteurs ou la restriction des adresses IP acceptées.

Sensibiliser et former les employés aux bonnes pratiques

Selon IBM, 90 % des violations de données peuvent être attribuées à des erreurs commises par des individus. Une méthode particulièrement répandue est celle de l’hameçonnage.

Bien que les vulnérabilités humaines soient considérées comme étant l’une des raisons pour lesquelles le risque 0 n’existe pas, il est toujours possible de voir les choses d’une autre façon. Transformer cette croyance en un atout majeur, pouvant ainsi devenir l’un des grands remparts contre les cyberattaques grâce à une grande cohésion au sein des équipes, fondée sur la culture de la résilience. La sensibilisation englobe un large éventail d’initiatives destinées à cette transformation. L’objectif reste de minimiser les risques et renforcer la résilience, en favorisant un environnement soucieux de la sécurité dans toute l’organisation.

Le but de telles séances est d’inculquer la capacité d’identifier et de traiter les menaces de manière efficace. En outre, il doit s’agir d’une session interactive et éducative qui garantit que tout collaborateur comprend le rôle central de la protection des données. Les formateurs doivent promouvoir cela en suivant les meilleures pratiques de sensibilisation telles que présentées par Cybermalveillance. Celles-ci comprennent :

- La signification et l’exemples des présentations, pour les rendre semblables ;

- S’adapter au public en répondant à des questions ;

- Échanger des histoires et des retours d’expérience, par exemple un témoignage.

S’entraîner pour pratiquer et s’améliorer

Parallèlement à la sensibilisation, la pratique régulière d’exercice de simulation de crise constitue une méthode efficace permettant de développer les compétences nécessaires des équipes. Aujourd’hui, le grand défi des organisations dans le contexte d’une gestion de crise réside dans la capacité à adapter leurs schémas d’entraînement et se préparer efficacement à la crise. Ces exercices consistent en des scénarios réalistes comme la compromission des systèmes, mise à l’arrêt des composants critiques, simulation d’attaques. Ils sont conçus pour entraîner la capacité à gérer des événements et doivent permettre de développer de bons réflexes, d'améliorer les méthodes utilisées et de prendre confiance en ses capacités. Cette méthode d’apprentissage garantit que les responsables de la gestion de crise connaissent les procédures, systèmes et outils développés. Cela améliore également la collaboration entre les équipes de sécurité des systèmes d'information (SSI) et les gestionnaires de crise, en veillant à ce que les aspects spécifiques des cyberattaques soient pris en compte et développent les compétences de communication requises. C’est également une opportunité importante d’évaluer les performances des ressources et des pratiques de préparation. Tester un système de gestion de crise couvre tous les aspects importants. Cela comprend la validation de l'efficacité des outils et de la documentation utilisée, la confirmation du bon fonctionnement des chaînes d'alerte et d'escalade, l'évaluation des stratégies de communication en situation de crise et le test des services d'urgence et des plans de reprise d'activité (PRA).

Pour une organisation efficace d’un exercice de crise cyber, il est essentiel de comprendre le rôle et les objectifs de l’exercice. L’objectif principal est donc celui d’évaluer les aptitudes de l’organisation à résister à un choc cyber de manière continue et pas seulement la capacité à réagir dans l’urgence. Ces exercices doivent alors éviter de conforter artificiellement les organisations sur leurs capacités théoriques à gérer une crise, mais doivent se concentrer davantage sur la capacité à éviter le pire et la capacité à tenir dans la durée.

Source : Gestion de crise : comment se préparer à une cyberattaque ? (Orange cyberdefense)

Les exercices de gestion de crise cyber prennent plusieurs formes, stratégiques, techniques ou théoriques, en fonction des besoins et du contexte. Ce choix de format doit être en cohérence avec les objectifs, les menaces envisagées et les aspects techniques et commerciaux pertinents. Par exemple, les campagnes de simulation d’attaques de phishing sont un très bon moyen à mettre en place pour tester les réactions et accroître la vigilance des équipes. Cette méthode de formation s’inscrit dans une démarche continue et est nécessairement applicable sur plusieurs années, afin de garantir que les exercices permettent de préserver la culture de la sécurité au sein de l’organisation, et restent cohérents et capables de s'adapter aux émergences du monde de la cybercriminalité.

Partie 2 : Gestion de la réponse à la crise

« Je pourrais dire qu’il y a deux types d’organisations : celles qui ont déjà été victimes d’une cyberattaque et celles qui ne tarderont sans doute pas à l’être »1. Comme l’énonce Guillaume POUPARD, Directeur général de l’ANSSI, se protéger permet de réduire les risques, mais ne suffit évidemment pas à contourner le problème. Afin qu’une organisation puisse réduire l'impact de la crise de manière significative sur son système d’information et sa réputation, il convient de renforcer sa résilience et d’être capable d’orchestrer une certaine gestion. L’ANSSI propose un guide basé sur l’expérience de ses agents et de divers organismes publics et privés. Ce guide s’articule sur quatre grandes phases comprenant les bonnes pratiques et recommandations à mettre en place par le volet opérationnel et par le volet stratégique de la cellule de crise :

Source : Guide « CRISE D’ORIGINE CYBER » de l’ANSSI.

1 : Guillaume POUPARD - Guide de crise d’origine cyber - ANSSI (page 6).

- Phase 1 : Mobiliser & Alerter et endiguer.

- Phase 2 : Maintenir la confiance & Comprendre l’attaque.

- Phase 3 : Relancer les activités & Durcir et surveiller.

- Phase 4 : Tirer les leçons de la crise & Capitaliser.

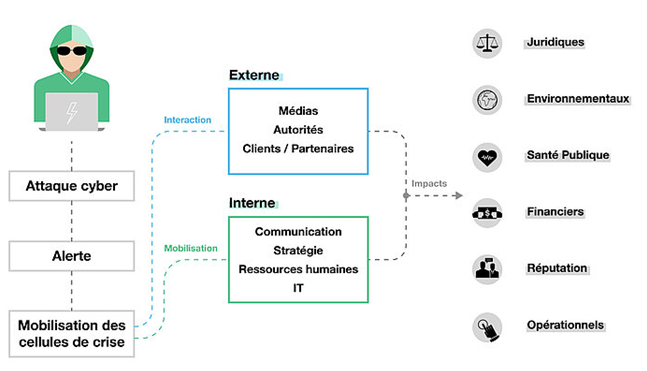

Alerte et mobilisation initiale

Une gestion efficace repose sur une alerte rapide de l’incident et une mobilisation adéquate des ressources. La première étape cruciale consiste à déterminer la nature de l'incident, ce qui permet de classifier son importance et de définir les actions à entreprendre.

Les premiers gestes

Les utilisateurs, souvent en première ligne, ont un rôle important à jouer. Ils doivent effectuer les premiers gestes de sécurité, tels que signaler rapidement les anomalie ou comportement suspect à l'équipe de sécurité.

La première action est d'alerter immédiatement le support informatique ou bien directement le SOC de l'organisation dès la moindre suspicion. Cela peut s'apparenter à des courriels suspects, des comportements étranges des systèmes, ou des demandes de renseignements inhabituelles. Ces équipes, interne (service informatique dédié) ou externe (prestataire de services), peuvent alors engager rapidement les procédures et mobiliser les ressources nécessaires pour gérer la situation. Afin d’éviter d'aggraver la situation avec une mauvaise manipulation, il est essentiel de diffuser rapidement l'information au sein de l'organisation. Cela permet d'informer les collaborateurs et de les inciter à prendre les mesures nécessaires pour protéger leurs propres équipements.

Une fois l'alerte donnée, il est très important d'isoler les systèmes compromis pour éviter la propagation de l'attaque sur d'autres équipements du réseau informatique. La première chose à faire est de débrancher la ou les machine(s) du réseau informatique. Cela ne consiste pas à éteindre l’appareil, mais à déconnecter toutes communications avec les autres systèmes. Si un agent (comme un antivirus Endpoint5) est installé sur le poste ou le serveur, il est également recommandé de déconnecter l'appareil à distance via la console d'administration. Cette mesure immédiate permet de contenir l'incident et de protéger les autres actifs numériques de l'organisation en évitant la propagation de l’attaque.

La préservation des preuves est essentielle aux enquêtes post-incidentes. Il est crucial de conserver tous les éléments pouvant fournir des informations sur l'attaque, telles que les messages reçus, les ordinateurs concernés, les journaux de connexion et toute autre donnée pertinente. Cette approche permet aux équipes de Forensic de mener des analyses approfondies, d'identifier les vulnérabilités exploitées par les attaquants et de comprendre les techniques utilisées.

Par conséquent, il est important que chaque collaborateur prenne connaissance de ne pas arrêter ou redémarrer les machines concernées, car cela pourrait effacer des preuves. Les enquêteurs auront besoin de ces éléments pour analyser l’attaque et déterminer la meilleure stratégie de réponse. Tenir un registre détaillé des événements ayant eu lieu depuis la détection de l'incident, servira non seulement à conserver une trace précise des faits pour les enquêtes ultérieures, mais également à tirer des enseignements précieux pour améliorer les réponses futures. Ce registre doit inclure :

- Les horodatages ;

- Les décisions prises ;

- Les mesures d’atténuation mises en œuvre ;

- Toute autre information pertinente ;

- Processus de détection et d'alerte

Le SOC a pour mission de détecter les incidents de sécurité au sein du système d’information et d'endiguer. Avant de déclencher une alerte suite à un incident, il convient de l’évaluer en fonction de critères précis. Ils doivent être définis en fonction de l'impact potentiel de la menace sur les actifs stratégiques de l'organisation et sa probabilité de propagation.

Les incidents peuvent par exemple être classifiés en deux catégories : les incidents mineurs et les incidents majeurs. Typiquement, un incident mineur serait la compromission d'une boîte mail sans grande importance. L'impact sur l'organisation est limité et les mesures de réponse peuvent être gérées rapidement et efficacement par l'équipe en charge de la sécurité.

À l'opposé, l’infection d’un serveur par un ransomware constituerait un incident majeur. Car ici, les conséquences sont plus sévères et peuvent aller de la paralysie totale des activités de l'organisation à des pertes financières et de réputation significative.

Dans le cas où un incident respecte les critères d'alerte, le SOC doit suivre une certaine procédure de lancement. Cette procédure doit être bien documentée et connue de tous les membres de l'équipe. Elle inclut la communication de l'incident, aux parties prenantes appropriées et la mise en place de mesures d'urgence. Si l'incident est donc jugé comme majeur et que la situation devient critique, l'organisation appuie alors sur le "bouton rouge", déclenchant le lancement formel de la crise. Cela mène ensuite à la mobilisation de la cellule de crise.

Mobilisation du comité de crise

Le début d’une crise cyber entraîne l’activation du dispositif. Cela est caractérisé par la mobilisation d’une équipe prédéfinie, dédiée à la gestion d'une situation de crise pour assurer une réponse organisée et efficace. Cette activation implique plusieurs actions concrètes et coordonnées, généralement décidées par le volet stratégique, en fonction de la préparation de celle-ci. Toutefois, il se peut que le dispositif opérationnel puisse être mobilisé sans que le volet stratégique intervienne, dans la mesure où des actions immédiates sont nécessaires pour gérer l’incident. Ces actions sont composées de la théorie mobilisée dans des documents, des procédures et des exercices de mise en pratique, ainsi que de la réalité de la crise spécifique. Plusieurs étapes doivent être suivies afin que cette collaboration entre la cellule stratégique et opérationnelle aboutisse à un management efficace.

Pour commencer, la cellule de crise se réunit généralement au siège de l’entreprise, dans une pièce prévue à cet usage et équipée du matériel nécessaire (ordinateurs, téléphones fixes et portables, écrans de visualisation, vidéoprojecteurs, systèmes de visioconférence, tableaux blancs, outils de communication interne, documents de référence, générateurs électriques de secours, connexions Internet sécurisées, etc.). La mobilisation se fait selon le tableau des responsabilités préexistant. Chacune des actions entreprises doit être recensée dans le « Livre de crise », cela est essentiel pour le retour d’expérience. À ce stade, les membres de la cellule de crise doivent ensuite se concentrer sur un objectif commun, celui de sortir au plus vite de la crise.

Le comité doit alors déterminer conjointement des plans de réponse et de défense. Les rôles de toutes les parties, étant préalablement établis en amont de la crise, doivent permettre de faciliter la gestion de celle-ci. Cependant, les effets d’une cyberattaque peuvent être variés et conséquents sur l’activité de l’organisation (indisponibilité des services et outils numériques, impacts étendus à des partenaires, etc.). Malgré cela, la cellule stratégique doit tout de même être en mesure de contenir l’incident et relancer de manière maîtrisée le fonctionnement de l’organisation. Elle endosse donc le rôle de pilote de crise pour orienter le travail des équipes et atteindre les objectifs fixés. Une organisation bien structurée doit permettre de planifier des actions spécifiques de manière suffisamment bien coordonnées au risque d’être contre-productives (arrêt de systèmes essentiels, stratégie de communication inadaptée, etc.). Lorsque la situation devient trop complexe, il est nécessaire de prendre de la hauteur pour comprendre les différentes complexités et de coordonner les efforts en conséquence. Cela implique une analyse de la situation dans sa globalité, d'anticiper les répercussions potentielles et de mettre en place les stratégies adaptées pour minimiser le plus possible l'impact sur l'organisation.

Cependant, il est essentiel que la cellule stratégique se fasse accompagner dans sa gestion de crise afin d’aider les équipes dans leurs actions.

Alerter ses réseaux de soutien

Il est donc essentiel de faire appel à un réseau de soutien, planifié et intégré dans les procédures de gestion de crise de l'organisation. Les réseaux de soutien comprennent différents acteurs spécialisés, apportant chacun leur expertise et leur expérience pour renforcer les capacités de réponse de l'organisation. Voici les principales entités qu’il est possible de mobiliser :

- CERT (Computer Emergency Response Team):

Ces équipes spécialisées peuvent fournir une assistance technique, partager des informations sur les menaces et les vulnérabilités, et coordonner les efforts de réponse avec d'autres CERT nationaux et internationaux.

- Équipes de Forensic :

Ces experts en investigation numérique sont indispensables pour analyser les incidents, identifier les vecteurs d'attaque et collecter les preuves. Leur intervention permet de comprendre les causes de l'incident et de prendre les mesures adéquates pour se prémunir d’éventuelles futures attaques.

- Assureurs cyber :

En cas de crise majeure, les assureurs spécialisés en cybersécurité peuvent offrir un soutien financier et logistique. Ils peuvent également fournir des conseils juridiques et stratégiques pour gérer les conséquences de l'attaque. Des lignes directrices dédiées doivent être utilisées pour centraliser et suivre les actions et coûts liés à la gestion de crise. De plus, l’équipe doit résumer formellement l’incident et la situation actuelle pour fournir à la compagnie d’assurance un aperçu clair et détaillé.

- Banque :

Au cas où des informations permettant de réaliser des transferts de fonds auraient pu être dérobées.

- Prestataires de services :

Des entreprises spécialisées dans la gestion de crise, la remédiation et la communication peuvent être appelées en renfort pour aider à contenir l'incident, restaurer les systèmes et gérer la communication interne et externe.

Notifier la perte de donnée personnelle à la CNIL

Dans le cas où des données personnelles contenues dans le système d’information de l’organisation sont compromises, il est crucial de le signaler rapidement à la Commission nationale de l'informatique et des libertés (CNIL).

Pour notifier cette compromission de données personnelles, il est possible de se rendre sur le service en ligne conçu pour le signalement des violations de données disponibles sur le site de la CNIL.

Conformément au RGPD (Règlement Général sur la Protection des Données), la notification à la CNIL doit respecter un délai de 72 heures. Il est donc préférable de faire la déclaration dans les meilleurs délais et si toutes les informations nécessaires ne sont pas disponibles immédiatement, une notification initiale doit être effectuée et complétée dès que possible. Si le délai de 72 heures est dépassé, il faut alors s’assurer d'expliquer les raisons du retard lors de la notification ou l’organisation risque de s’exposer à des sanctions administratives.

Ces sanctions peuvent aller jusqu’à 4 % du chiffre d’affaires mondial ou 20 millions d’euros, ou d’autres mesures telles que des rappels à l’ordre. Il est donc essentiel que les responsables mettent en place des procédures pour détecter, réagir et notifier toute violation de données de manière appropriée. Dans certains cas, il est possible qu’un sous-traitant ou partenaire soit impliqué. Cependant, c'est toujours au responsable du traitement de notifier la CNIL.

La notification de l’incident doit contenir les éléments suivants :

- La nature de la violation, décrire précisément ce qui s'est passé ;

- Un nombre approximatif des personnes concernées ;

- Les types de données affectées et le nombre approximatif d'enregistrements concernés ;

- Une évaluation des impacts potentiels de la violation sur les personnes concernées ;

- Les mesures prises ou envisagées, ce qui a été fait ou ce qui est prévu pour remédier à l'incident et empêcher qu'il ne se reproduise ;

Cette mesure a pour but de contribuer à la protection des personnes concernées par les données compromises, mais permet également de garantir que l’organisation reste en conformité avec le RGPD.

Analyse de l’attaque et gestion de la communication

Après avoir mobilisé les ressources nécessaires à la gestion de cris et mis en œuvre les premières actions d'urgence, il convient alors de passer à une phase d'analyse plus approfondie. Cette étape permet de comprendre l'origine et l'ampleur de l'attaque, mais également d’adapter la stratégie de communication en fonction des différentes informations recueillies. Cette transition, entre l'alerte initiale et l’analyse détaillée de la situation, est essentielle pour une réponse efficace et limiter les dommages. Gérer la communication est tout aussi vital, car il s'agit de maintenir la confiance des parties prenantes et l’image de l’organisation auprès du public.

Investigation numérique

L’investigation numérique consiste à retracer et comprendre les actions menées par les attaquants ainsi que leurs motivations. Cela permet de mieux prioriser les actions correctives et améliorer drastiquement la stratégie de reconstruction. D’autre part, l’investigation numérique permet également d’identifier les vulnérabilités utilisées présentes au sein du système d’information pour que les équipes puissent ensuite renforcer ces brèches.

Les différents moyens d’investigation :

Lorsqu’un incident est détecté, c’est généralement le SOC ou bien l’équipe Helpdesk6, qui est chargé d'endiguer et à limiter la propagation de l’attaque afin de réduire ses impacts immédiats. Cette phase peut inclure des actions telles que l'isolement des systèmes compromis, la mise hors ligne de certaines parties du réseau, et la mise en œuvre de mesures temporaires pour protéger les données sensibles. L'objectif est de stabiliser la situation et de prévenir toute aggravation pendant que les équipes travaillent à comprendre et résoudre l'incident.

Un incident cyber donnant lieu à une crise nécessite une investigation plus poussée, généralement appeler « l’analyse forensique ». Cette analyse consiste à investiguer un système à la suite d'une cyberattaque, les analystes collectent l’ensemble des données brutes, telle que celles contenues dans les disques durs, les fichiers et dossiers effacés, les sauvegardes, les journaux d’évènements et les étudient afin de comprendre ce qu’il s’est passé et établissent des conclusions sur ces résultats. Cette tâche a pour but de produire des preuves, pouvant être utile à plusieurs causes comme le lancement d’une procédure judiciaire, la remédiation à un incident ou encore, renforcer la capacité décisionnelle de la cellule stratégique. Ces preuves peuvent alors être des traces, artefacts numériques fournissant des informations qui, mises bout à bout, permettent de dégager un scénario factuel d'évènements et d'apporter des réponses aux questions. Il existe trois types d’analyses forensiques :

- Le Dead forensics (analyse à froid) : Analyse d’un système éteint. L’ensemble des données du système sont copiées à des fins d’analyse. Généralement, l’analyse porte sur le disque dur d’une machine.

- Le Live forensics (analyse à chaud) : Analyse d’un système à un instant T. généralement l’analyse porte sur de la mémoire vive

- Le Real Time forensics (analyse en temps réel) : Analyse d’un système en corrélant en temps réel. Généralement, l’analyse porte sur du trafic réseau.

Différence entre le Dead forensics et le Live Forensics :

L’analyse à froid consiste à analyser l’ensemble d’un disque dur. Il s’agit d’une opération pouvant prendre énormément de temps en fonction des capacités du disque et de la taille de son contenu. L’analyse à froid permet de récupérer des informations telles que :

- L’utilisation et la configuration du système (logiciels installés, logs, fichiers consultés…) ;

- Le contenu du disque (fichier multimédia, bureautique, exécutable …) ;

- Les données confidentielles (mots de passe, données chiffrées ...) ;

- Les fichiers supprimés, l’espace libre du disque ;

Le live forensics consiste à récupérer des informations sur l’état d’un système à un instant T. Un système en cours de fonctionnement possède dans sa mémoire vive des informations qui peuvent intéresser les analystes :

- État du système (logiciels en cours de fonctionnement, fichiers ouverts, connexions, réseaux courants …) ;

- Informations liées aux processus (mots de passe stockés en mémoire, sites, consultés …) ;

L’avantage du live forensic par rapport à du dead forensics réside dans la capacité de lecture en clair et sans protection du contenu de la mémoire vive. (La copie des données est également plus rapide).

Déroulement d’une investigation de Forensic :

Plusieurs éléments sont à prendre en considération dans une investigation numérique, par exemple, le délai nécessaire avant la mise en œuvre du plan de reconstruction des serveurs et des postes qui peut parfois rendre le déroulement plus compliqué, avant de mettre en œuvre ce plan de reconstruction, les équipes doivent veiller à ce qu'aucune trace de l'attaque ne subsiste sur les systèmes. Le choix des systèmes sur lesquels investiguer en priorité est déterminé en fonction de la sensibilité et de l’importance des données qu’ils peuvent contenir. Il s’agit donc de trouver un équilibre entre la rapidité de la remise en production et un niveau de sécurité adapté. La priorité de la remise en fonction des applications métiers est décidée en fonction du risque associé à la relance des serveurs et postes concernés. Lors de leurs investigations, les équipes de forensique se doivent de respecter une variété de procédures rigoureuses, pour garantir que les preuves sont relevées correctement et peuvent être utilisées dans d'éventuelles enquêtes judiciaires. Pour cela, l'acquisition des données doit se reposer sur l'utilisation de techniques bien spécifiques afin d’assurer l’intégrité des données récupérées, comme la vérification des checksums7.

De manières plus détaillées, voici comment s’articule généralement une mission d'in forensique.

Étape n°1 - L'acquisition ;

C’est à cette étape que les investigateurs font l’acquisition des différents supports numériques infectés. Ces supports sont recensés avec précision (caractéristiques techniques, numéros de série, photographies.). Dans le cas où la machine est encore en état de fonctionnement, les analyses réalisent une copie de la mémoire vive afin de réaliser une analyse de type live forensique par la suite. Les analystes copient également les disques durs pour mener ensuite l’analyse dead forensiques ». Il est préférable de réaliser au minimum de deux copies du disque dur original et de ne jamais travailler directement sur celui d’origine, une des copies doit être alors utilisée comme copie de secours en cas de panne de l'autre copie. L'intégrité de cette copie et la correspondance absolue avec le disque d'origine doivent être vérifiées. Cela implique de comparer l’empreinte du disque d’origine à l’empreinte de chaque copie.

Étape n°2 - L'investigation ;

L'investigation consiste à analyser en détail les preuves collectées. Cette phase inclut la recherche de fichiers malveillants, la reconstitution des actions de l'attaquant, et la compréhension de l'impact de l'attaque sur les systèmes compromis. Les analystes cherchent à établir un scénario clair de l'incident, en identifiant les vecteurs d'attaque et les vulnérabilités exploitées.

Étape n°3 - La remédiation

La remédiation implique de prendre des mesures pour corriger les vulnérabilités identifiées et restaurer les systèmes à leur état sécurisé. Cela peut inclure la suppression de logiciels malveillants, la réparation de failles de sécurité, et la mise en place de nouvelles mesures de protection. L'objectif est de prévenir toute nouvelle compromission et de renforcer la posture de sécurité de l'organisation.

Étape n°4 - La remise du rapport

La remise du rapport est la phase finale de l'investigation. Les analystes forensiques rédigent un rapport détaillé qui documente toutes les étapes de l'investigation, les preuves collectées, les analyses effectuées, et les conclusions tirées. Ce rapport est crucial pour informer les parties prenantes de l'organisation et peut également servir de base pour des actions légales ou pour renforcer les stratégies de sécurité à long terme.

Les difficultés pouvant être rencontrées :

Lors d’une investigation numérique, les conditions ne sont pas souvent idéales, généralement en raison des difficultés suivantes :

- L’accès à la totalité des journaux d'évènements nécessaires n’est pas toujours possible, notamment dû aux politiques de rétention de données parfois insuffisantes.

- L’accès aux données stocké dans la mémoire vive impossible souvent en raison que la machine a été éteint avant le début des investigations.

- Durée d’investigation insuffisante pour une analyse complète et fructueuse.

- Difficultés à trier et catégoriser les informations pertinentes.

- L’évaluer de l'étendue complète d'une attaque parfois difficile.

En résumé, l'investigation numérique joue un rôle essentiel en fournissant une compréhension détaillée de l'incident, en soutenant les efforts de remédiation, et en guidant les mesures de renforcement des systèmes. C'est donc une étape incontournable pour restaurer la confiance et assurer la continuité des activités de l'organisation.

Gestion de la communication

Une fois l'investigation numérique achevée et les détails techniques de l'attaque compris, un autre enjeu essentiel à prendre en considération et celui de la gestion de la communication. Pendant la communication de crise, il convient de partager les informations de manière transparente tout en préservant la réputation de l'entreprise.

En fonction de son type et de son ampleur, les impacts d’une cyberattaque peuvent être immédiatement visibles, obligeant l’organisation à communiquer rapidement sur la situation en interne et en externe. L’effectif des acteurs impliqués directement ou indirectement dans le cyber rend parfois difficile la gestion de la cohérence du discours global. Il convient alors de s’appuyer sur une stratégie de communication et des éléments de langage associés avec l’aide des équipes communication, cyber et IT, pour informer, rassurer, mobiliser et protéger l’image de l’organisation.

Cette stratégie de communication s’appuie sur une analyse de la situation et les éléments d’ores et déjà préparés, mais également sur une analyse de risque médiatique intégrant les éléments relatifs à la situation opérationnelle (issus des équipes cyber et IT) et des enjeux de réputation et de confiance définis avec la cellule stratégique. Elle doit ainsi intégrer les impacts de l’incident, le contexte sociopolitique (risques, sujets d’actualité) et les points de vigilance liés à l’organisation (notoriété, actualité du secteur, rachat, communication financière, etc.).

Collecte et adaptation de l'information :

Les membres de la cellule chargés de la communication doivent collecter les informations sur la crise et adapter ces données aux différents publics : médias, conseil d'administration, clients, etc. Les équipes de communication doivent être formées aux enjeux cyber et doivent collaborer étroitement avec les équipes cyber et IT pour partager les incertitudes et les zones d’ombre, ce qui permet de vulgariser certains éléments techniques pour des publics non experts. En cas d’indisponibilité des canaux de communication habituels, les communications sont diffusées sur les réseaux alternatifs mis en place (communication physique, site temporaire, boîte vocale temporaire, etc.).

Coordination avec les autorités :